Как и предсказывали эксперты, масштабные вирусные атаки будут продолжаться и усиливаться из-за весенней публикации эксплойтов Агентства национальной безопасности США группой The Shadow Brokers, а также ряда аналогичных публикаций на Wikileaks и откровений Сноудена. При атаке первой модификации WannaCry злоумышленники использовали инструмент спецслужб "eternal blue" ("неисчерпаемая синева"), совместив его с функцией шифрования.

При этом средства защиты от крупных западных вендоров: Fortinet, Checkpoint, Cisco, Juniper и китайских производителей сетевого оборудования - зачастую сами оказываются под ударами хакеров, т.к. содержат большое количество "закладок" и "черных ходов", оставленных по заказу АНБ и других американских спецслужб. Как показывает настоящая атака на крупнейшие отечественные компании, используемые в них зарубежные решения оказались не способны отразить обе волны атаки WannaCry и допустили проникновение вируса внутрь сетевого периметра и заражение рабочих станций.

О ВИРУСЕ

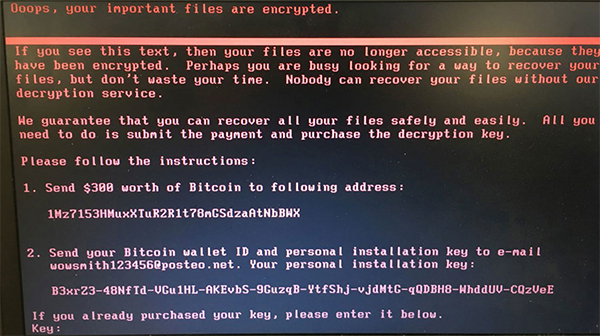

Программа-шифровальщик, распространяющаяся в сети, пока не получила определенного названия. Эксперты говорят о модифицированном вирусе Petya (ExPetr), по поведению похожем на нашумевший червь-шифровальщик WannaCry.Как и WannaCry, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. Такое ПО способно проникать внутрь защищенной сети (с помощью электронной почты, фишинговых ссылок в мессенджерах и на сайтах или флеш-дисках) и распространяться далее через уязвимости Windows в NetBIOS (как WannaCry) или RPC (как, судя по всему, действует сегодняшний криптолокер Petya). В дальнейшем шифровальщик может постепенно шифровать пользовательские файлы или распространяться в полностью тихом режиме, а в "час Х" заблокировать компьютер и вывести требования выкупа. При этом даже в случае оплаты пользователь не получает гарантии расшифровки информации. Зачастую шифровальщики не имеют функций расшифровки или в ней содержатся ошибки.

РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ СЕТИ

Если вы уже являетесь нашим клиентом и используете в качестве средства защиты сетевого периметра Ideco ICS, воспользуйтесь данными рекомендациями, чтобы обеспечить максимальную защиту на интернет-шлюзе.Если вы не являетесь нашим клиентом и чувствуете, что защитных средств используемого вами ПО или аппаратных средств недостаточно, вы можете скачать и установить бесплатную 30-дневную пробную версию Ideco ICS и воспользоваться ее мощным арсеналом защиты от современных угроз. Для малого бизнеса (до 40 устройств в сети подключенных к Интернет) недавно нами была представлена специальная редакция шлюза безопасности - Ideco SMB, базовые модули в ней абсолютно бесплатны, а дополнительные функции предоставляют администратору весь арсенал средств защиты, доступный обычно только компаниям энтерпрайз-уровня.

Сервер Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах всегда закрыты, поэтому сам он устойчив к атакам, использующим сетевые уязвимости, с помощью которых распространяется Petya и WannaCry. Технология NAT также защищает все сетевые устройства от прямых подключений извне. Однако вирус использует различные варианты распространения в защищенные сети (электронная почта, фишинговые и зараженные сайты, флеш-диски, а также может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками).

НАСТРОЙКА IDECO ICS

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

- Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности.

- Включите на Ideco ICS систему предотвращения вторжений.

- Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

- Рекомендуется активировать все группы правил системы предотвращения вторжений, в случае ложных срабатываний правила можно добавить в исключения системы.

- На Ideco ICS включите антивирусы веб-трафика. Рекомендуется использовать антивирус Касперского, но, если ваша лицензия это не позволяет, включите антивирус ClamAV.

- Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры.

- С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов:

- ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

- Либо аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты для новых угроз.

Если ваша редакция не позволяет использовать данные модули, вы можете обратиться в наш отдел продаж, и менеджеры оперативно предоставят вам тестовый период для них и даже до оплаты вы сможете обеспечить максимальную защиту и проверку потокового трафика.

ЗАЩИТА КОНЕЧНЫХ УСТРОЙСТВ

- Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур

- Отключите от сети компьютеры с устаревшими ОС, для которых могут быть не выпущены патчи системы безопасности: Windows XP и Windows 2003

- Сегментируйте сеть: выделите финансовый отдел (бухгалтерию, экономистов) в отдельный физический или логический сетевой клиент и заблокируйте связь между сегментами межсетевым экраном (как минимум закройте порты 1024-1035, 135 и 445 TCP).