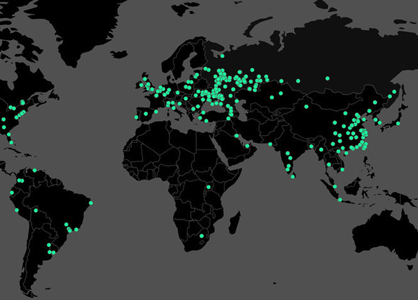

Наши технологические партнеры из Лаборатории Касперского за вчерашний день, 12 мая, зафиксировали 45 тыс. попыток взлома в 74 странах.

О ВИРУСЕ

Программа-шифровальщик, распространяющаяся в сети, получила название WannaCry (он же Wana Decryptor, WanaCrypt0r и Wana Decrypt0r). В отличие от других программ подобного типа, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. В качестве механизмов проникновения использует как электронную почту (этот механизм позволяет ему преодолевать защитные межсетевые экраны), так и опубликованную 14 марта этого года сетевую уязвимость протокола SMB: Microsoft Security Bulletin MS17-010. Данная уязвимость позволяет вирусу распространяться внутри зараженной сети и поражать максимальное число уязвимых устройств.Microsoft не распространяет автоматически обновления безопасности для ОС Windows XP и Windows 2003, поэтому пользователи, использующие устаревшее ПО, наиболее уязвимы.

Заражая устройство, вирус зашифровывает все пользовательские данные на жестком диске и требует выкуп за их расшифровку.

РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ СЕТИ

Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах по умолчанию закрыты, поэтому он защищён от атак, использующих сетевые уязвимости, подобные тем, что использует данный вирус. Технология NAT также надежно защищает все сетевые устройства от подключений извне. Среди вариантов распространения вируса: электронная почта, возможно, зараженные сайты и флеш-диски, также вирус может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками. Все механизмы распространения вируса пока не изучены и могут быть дополнены злоумышленниками для усиления атаки в ближайшем будущем.

НАСТРОЙКА IDECO ICS

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

- Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности.

- Включите на Ideco ICS систему предотвращения вторжений.

- Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

- Рекомендуется активировать все группы правил системы предотвращения вторжений. В случае ложных срабатываний правила можно добавить в исключения системы.

- На Ideco ICS включите антивирусную проверку веб-трафика. Рекомендуется использовать антивирус Касперского, но если ваша лицензия это не позволяет, включите антивирус ClamAV.

- Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры.

- С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов: ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

- Или аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты от новых угроз.

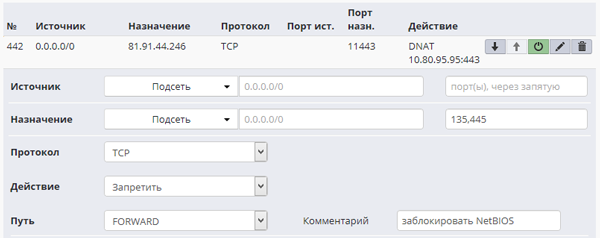

- Если ваша сеть разделена на несколько локальных сегментов, связанных через Ideco ICS, вы можете заблокировать 135 и 445 TCP порты системным межсетевым экраном.

- Это предотвратит возможное распространение вируса между локальными подсетями:

ЗАЩИТА КОНЕЧНЫХ УСТРОЙСТВ

- Установите патч для закрытия эксплуатируемой вирусом уязвимости: MS17-010.

- Заблокируйте использование протокола SMBv1, выполнив следующую команду на компьютерах и Windows-серверах:

- dism /online /norestart /disable-feature /featurename:SMB1Protocol

- Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур.

- На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

- kb4012598 для Windows XP SP3

- kb4012598 для Windows Server 2003 x86

- kb4012598 для Windows Server 2003 x64

ЕСЛИ ВЫ ИСПОЛЬЗУЕТЕ WINDOWS В КАЧЕСТВЕ ИНТЕРНЕТ-ШЛЮЗА

Мы не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к интернету. За последнее время была опубликована информация о большом количестве уязвимостей, не все из которых закрыты существующими обновлениями систем безопасности данных ОС. Заражение подобным WannaCry вирусом непосредственно интернет-шлюза может привести к заражению всех хостов сети, потерям коммерческой информации, а также участию сети, как части ботнета, в атаках на другие ресурсы, среди которых могут оказаться и правительственные.

Программное обеспечение, использующее Windows как платформу, также не может обеспечить требуемый уровень безопасности, т.к. ядро системы все равно будет уязвимым. Если вы используете такое ПО, как Microsoft TMG, Kerio Winroute, Traffic Inspector, UserGate Proxy & Firewall, мы рекомендуем как можно скорее мигрировать на более безопасные и современные решения.

Шлюз безопасности Ideco ICS удобен тем, что может быть использован не только в качестве программно-аппаратного комплекса, но и устанавливаться непосредственно на имеющийся сервер или может быть развернут в качестве виртуальной машины на гипервизоре.

30-и дневная полнофункциональная версия Ideco ICS позволяет начать использование шлюза безопасности немедленно, после установки. Установка Ideco ICS занимает около 15 минут. Непосредственная настройка (в случае использования авторизации пользователей по IP или настройки интеграции с Active Directory) - не более получаса.

Для организаций, использующих 40 и менее компьютеров, мы предлагаем бесплатную редакцию Ideco ICS, которая позволяет обеспечить высокий базовый уровень защиты вашей сети, а также может быть дополнена покупкой всех необходимых для безопасности модулей: системы предотвращения вторжений, антивируса Касперского, контент-фильтра.