MITM (Man-in-the-middle) - расшифровка трафика методом SSL-bump на сервере с последующей зашифровкой его собственным ключом и передачей клиенту - является основным средством фильтрации на границе сетевого периметра.

Но воспринимая данный метод как атаку, современные протоколы и веб-браузеры стремятся предотвращать доступ к расшифрованному таким методом трафику, используя описанные ниже способы.

ОСОБЕННОСТИ ФИЛЬТРАЦИИ: ЗАЩИТА ОТ MITM В БРАУЗЕРАХ

HSTS (HTTP Strict Transport Security) - основной функцией этого механизма является переадресация браузера на HTTPS, минуя обращение по HTTP. Но важной в контексте статьи особенностью является кэширование браузером разрешенных для домена сертификатов и CA при первом заходе на сайт. При настроенной SSL-инспекции на интернет-шлюзе последующая подмена сертификата будет обнаружена браузером и приведет к невозможности его показа пользователю. Это произойдет даже в том случае, если сертификат будет подменён на подписанный находящимся в доверенных корневых сертификатах CA. Как правило, это вынуждает добавлять такой сайт в исключения из HTTPS-инспекции.HTTP Public Key Pinning (HPKP) - механизм закрепления за доменом определенного центра сертификации на уровне веб-браузера. Подмена сертификата сайта при расшифровке также становится невозможной, даже если сертификат подписан другим доверенным CA системы. Большинство браузеров можно настроить для отключения данного механизма для частных корневых корпоративных сертификатов, что позволяет работать системам контентной фильтрации и UTM/NGFW-решениям с включенной SSL-инспекцией.

QUIC - интернет-протокол Google, работающий поверх UDP для передачи данных и шифрующий трафик посредством SSL и TLS. Как правило, системы фильтрации не имеют возможность расшифровки данного протокола. В Ideco UTM в настройках контент-фильтра по умолчанию данный протокол блокируется. При этом браузер будет использовать обычный HTTPS поверх TCP.

TLS 1.3 - новейшая версия протокола, одобренная в августе этого года и предусматривающая большое количество изменений и улучшений безопасности. Передача серверного сертификата в зашифрованном виде и механизмы сокрытия имени в SNI (Server Name Indication) усложняют фильтрацию HTTPS-трафика без его расшифровки. Такой механизм, например, реализован в Ideco UTM и предусматривает фильтрацию HTTPS по доменам без необходимости дешифрации трафика. Внедрение данного протокола только начинается, но уже ясно, что его распространение приведет к необходимости модернизации систем фильтрации трафика и DPI.

DNS поверх HTTPS (DoH) - протокол, позволяющий осуществлять разрешение DNS-имен по протоколу HTTPS непосредственно веб-браузером, минуя установленные в системе DNS-клиенты. Пока полноценно данный механизм реализован только в браузере Firefox. Сокрытие обращения к DNS-серверам не позволяет системам предотвращения вторжений блокировать запрещенные администратором домены на уровне DNS и вести их логирование. В Ideco UTM мы блокируем обращения к DNS-серверам DoH (с помощью правил "Анонимайзеры" системы предотвращения вторжений), что вынуждает браузеры использовать традиционные средства разрешения имен, не обходя средства фильтрации и контроля.

Не SSL-шифрование (ГОСТ и др.) - как правило, используется клиент-банками, ПО для бухгалтерской отчетности, системами онлайн-торгов, а также мессенджерами (Skype и др.). Использование нетрадиционных для веба алгоритмов шифрования вынуждает администратора делать исключения для SSL-инспекции для доступности такого рода сервисов.

АНОНИМАЙЗЕРЫ

Турбо-режимы браузеров, плагины-анонимайзеры, TOR, VPN приложения для мобильных и десктопных операционных систем позволяют достаточно легко обойти средства контентной фильтрации и зачастую могут скрыть трафик вредоносного ПО от систем анализа трафика и событий безопасности. Многие ботнеты используют подобные сервисы и TOR для сокрытия командных центров и анонимизации бенефициаров.

В Ideco UTM уже с настройками по умолчанию блокируются все известные веб-анонимайзеры (CGI прокси), плагины и турбо-режимы браузеров, VPN-приложения. Дополнительно администратор может заблокировать традиционные VPN с помощью правил межсетевого экрана (заблокировав GRE-протокол, порты для IPsec).

УСТАРЕВШИЕ СРЕДСТВА ЗАЩИТЫ

Межсетевые экраны старых поколений (или простые межсетевые экраны и маршрутизаторы от Mikrotik, D-link, Zyxel и др. производителей), как правило способны осуществлять лишь инспекцию HTTP-трафика.В более современных решениях возможность расшифровки HTTPS-трафика присутствует, но не учитывает упомянутые выше особенности, что делает ее чрезвычайно неудобной в применении (браузер не пускает пользователя на легитимные сайты, либо фильтрация легко обходится с помощью анонимайзеров или стандартных функций браузера). Как правило устав добавлять сайты в исключения администратор может вовсе отказаться от применения SSL-инспекции.

Не стоит забывать и о производительности. UTM/NGFW-решения прошлых поколений, как правило, не были рассчитаны на резко выросшее количество HTTPS-трафика, возросшую ширину интернет-каналов. Поэтому включение расшифровки HTTPS приводит к деградации их производительности и невозможности полноценного использования глубокой проверки трафика.

КОНТЕНТНАЯ ФИЛЬТРАЦИЯ HTTPS В IDECO UTM

Мы стремимся соблюсти баланс между удобством конечных пользователей интернет-ресурсов, безопасностью сети и простотой администрирования продукта.Уже сейчас Ideco UTM даже в настройках по умолчанию блокирует анонимайзеры и осуществляет фильтрацию HTTPS-трафика без подмены сертификатов на основе специальным образом сформированной базы данных контентной фильтрации (адаптированной для категоризации по доменам, но содержащей и полные URL-ресурсов, конечно же). Таким образом, мы блокируем большое количество нелегитимных сервисов, не тратя ресурсы на их расшифровку - командные центры ботнетов, фишинговые, зараженные сайты, сайты, распространяющие вирусы, ресурсы с неподобающим содержимым.

Конечно, возможность расшифровки HTTPS также присутствует. А в новой версии Ideco UTM 7.8.0, которая выйдет в ближайшие дни, ее настройка для нужных категорий будет еще проще.

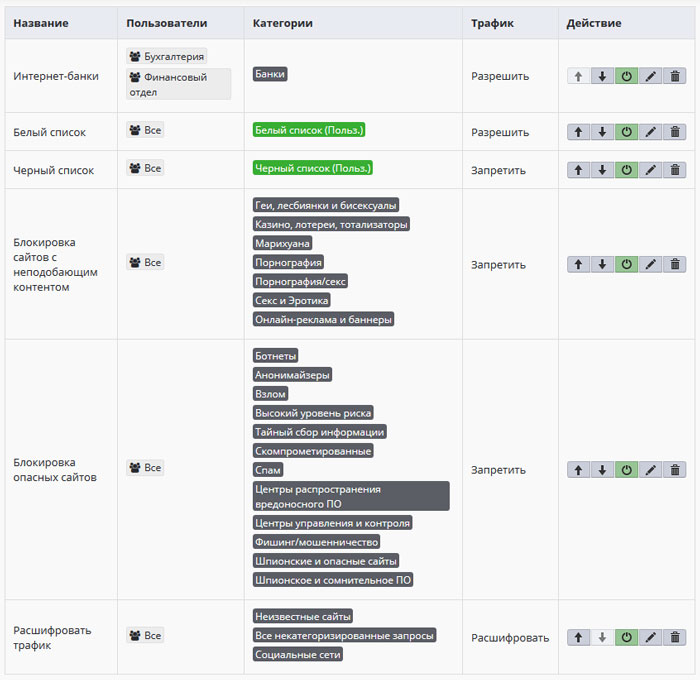

Благодаря объединению типов правил "Разрешить", "Запретить" и "Расшифровать" в едином интерфейсе с приоритезацией их действий, администратор может легко пропустить трафик с доверенных ресурсов (например, интернет-банков и систем онлайн-торгов), заблокировать нелегитимный (порнографию и зараженные сайты) и, к примеру, расшифровать неизвестный трафик (для более пристальной проверки антивирусом и системой предотвращения вторжений).

Таким образом, можно создать любые правила, в том числе при управлении пользователями и группами Active Directory, в зависимости от политик безопасности и конкретных категорий ресурсов (включая некатегоризированные запросы), применяя более или менее строгую фильтрацию.

ВЫВОД

Протоколы шифрованного трафика, способы работы веб-браузеров и программ злоумышленников постоянно меняются. Фильтрация веб-трафика сейчас немыслима без SSL-инспекции и является обязательным компонентом защиты сетевого периметра.Использование современных решений позволяет справиться с данной задачей. В случае Ideco UTM - без необходимости сложной настройки.