ТЕНДЕНЦИИ РАЗВИТИЯ УГРОЗ В 2018 ГОДУ

- Рост объёмов криминальной киберэкономики. Бюджеты хакерских группировок уже сравнимы с бюджетами ИБ-вендоров.

- Криптомайнеры, как основной способ монетизации ботнетов, зараженных сайтов и устройств.

- Эксплойты в операционных системах, устаревшем ПО.

- Ботнеты взломанных вещей.

- Кибероружие в руках хакеров.

Популярность криптовалют, их повсеместное распространение, привлечение большого количества инвестиционных денег - приводят к упрощению легализации криминальных денег. Все это ведет к росту криминальной киберинфраструктуры, развитию торговли эксплойтами, ботнетами, разделению труда при создании, тестировании и распространении вредоносного ПО.

Очевидно, что повторение больших эпидемий, подобных WannaCry и ExPetya - практически неизбежны. Только "полезной нагрузкой" вирусов может быть не шифровальщик, а криптомайнер, как наиболее простой способ монетизации зловреда. Последние новости о заражении вирусами-майнерами даже SCADA-систем подтверждают эту тенденцию.

Напомним, что в новых версиях шлюза безопасности Ideco ICS предусмотрена блокировка пулов криптомайнеров для защиты от этих угроз и оповещении администратора о работе программ-майнеров внутри сети. Наше решение первое из российских UTM-систем, где реализована эта функция.

ОТКРЫТЫЙ ШПИОНАЖ, КАК НОВАЯ ПАРАДИГМА

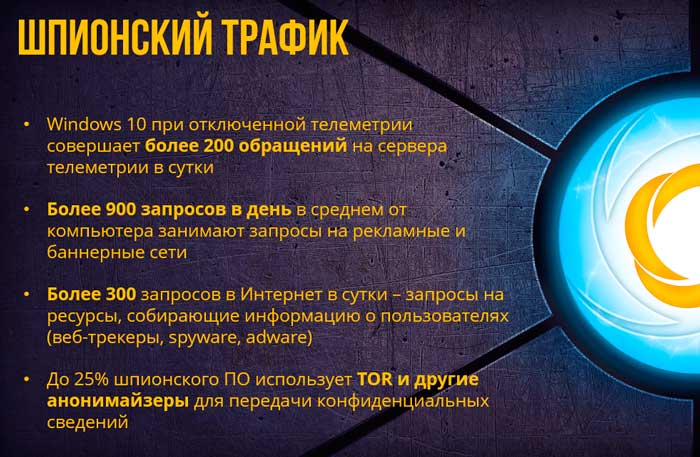

Сбором Big Data сейчас занимается огромное количество веб-сайтов, легального ПО (включая операционные системы и браузеры), не легальное ПО - spyware, adware, вирусы и трояны. Последние совсем не стесняются в сборе личных данных, а также в криминальных способах их монетизации, например, шантаж, продажа данных и кража денежных средств.

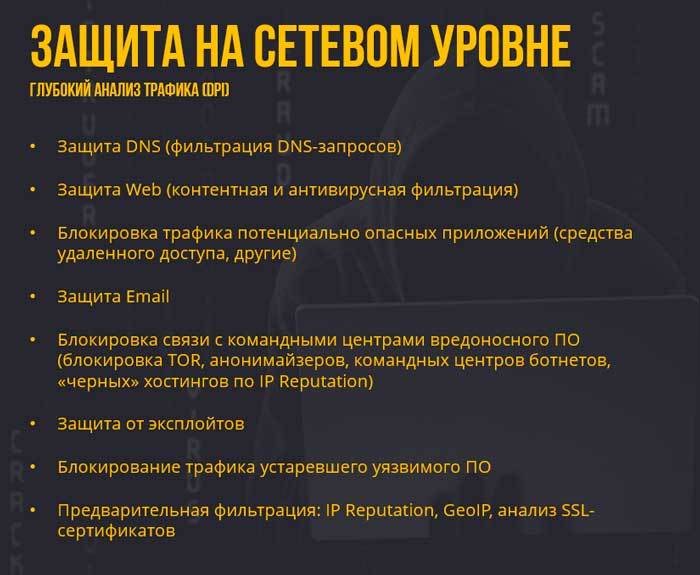

Блокировать подобный трафик проще всего на сетевом периметре, т.к. обычные средства защиты рабочих станций и мобильных операционных систем не предоставляют подобных возможностей. В Ideco ICS система предотвращения вторжений и служба контроля приложений способна поставить надежный заслон перед такими утечками. Кроме потенциальных потерь корпоративной и конфиденциальной информации, данное решение позволяет повысить общую пропускную способность интернет-канала, освободив его для полезного трафика.

ЭШЕЛОНИРОВАННАЯ ОБОРОНА

Ответом на современные угрозы может быть только всесторонняя эшелонированная оборона ИТ-инфраструктуры.Как правило, защите конечных рабочих станций уделяется много внимания - антивирусное ПО своевременно обновляется и покупается. В тоже время в качестве средств защиты на сетевом уровне используются устаревшие межсетевые экраны, не обладающие необходимыми возможностью.

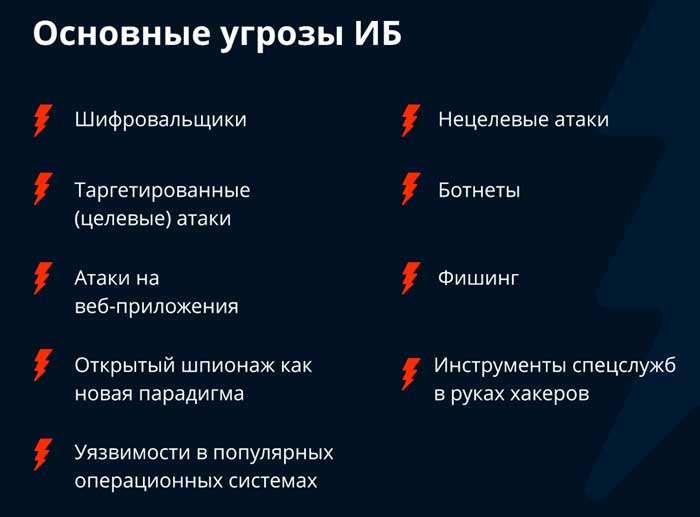

Кроме уже обычных для UTM и NGFW-решений функций системы предотвращения вторжений, контроля приложений, межсетевого экранирования и защиты от DoS-атак, актуальным является пресечение следующих потенциальных векторов атак:

Отсутствие квалифицированных кадров, долгий и сложный процесс внедрения решений, необходимость выделения дополнительных бюджетов на ИБ приводят к тому, что новейшим версиям вредоносного ПО противостоят устаревшие средства защиты. Отсюда и чрезвычайный рост масштаба компьютерных атак в прошлом году.

UTM-решение нашей компании - Ideco ICS - может противостоять всем упомянутым в статье векторам атак, а также обладает простым интерфейсом и настройками "из коробки", позволяющими в короткий срок обеспечить качественную защиту от широкого спектра угроз. Специальные цены и наличие бесплатной редакции делают использование нашего продукта выгодным, по сравнению с потенциальными потерями от заражения вредоносным ПО.

Используйте современные средства защиты и будьте готовы к отражению новых угроз.