Сейчас он проверяет доступ к сайтам 15-и категорий (анонимайзеры, ботнеты, онлайн-казино, торренты и тп).

Проверку уже прошли более 3 000 пользователей.

ЧТО ВЫЯСНИЛОСЬ?

93% сетей не блокируют категории потенциально опасных ресурсов.97% сетей не блокируют “пожиратели трафика”.

99% межсетевых экранов не используют фильтрацию HTTPS-трафика.

В 6% случаях в ответах сервисов содержится вендор используемого ПО.

В 12% сетей используется Устаревшее ПО на ОС Windows.

Большая часть проверенных сетей оказалась беззащитна для веб-угроз. Почему? Например, пользователи используют традиционные концептуально устаревшие межсетевые экраны. Они не позволяют осуществлять глубокий разбор трафика и блокировать доступ к фишинговым сайтам, криптомайнерам и т.д., и не способны защитить вашу сеть от атак. Больше 70% случившихся атак — нецелевые атаки, которые происходят, когда обнаружена уязвимость в межсетевых экранах или устаревшем программном обеспечении.

ПРИМЕРЫ УСТАРЕВШИХ СРЕДСТВ ЗАЩИТЫ СЕТЕЙ:

Для справки: В прошлом году появилось множество криптомайнеров, которые не пытаются украсть информацию у пользователей, а используют его компьютер для майнинга криптовалют.

КАК ЗЛОУМЫШЛЕННИКИ НАХОДЯТ УЯЗВИМЫЕ УСТРОЙСТВА?

Оказывается, это очень просто и доступно сейчас даже школьнику. Есть несколько так называемых черных поисковиков. Например, Shodan, ZoomEye. Можно ввести название интересующего устройства или версии прошивки, а сервис в базе которого есть результаты сканирования всего диапазона IPv4-адресов, определит все устройства, с характеризующими сервер ответами (в отчете от security.ideco.ru вы увидите что "говорит" ваш интернет-шлюз).Можно задать запрос похитрее, чтобы узнать, к примеру, версию или открытые http/ https-порты. Соответственно, если в устройствах MikroTik, например, будет обнаружена уязвимость и появится на черном рынке появится эксплойт для атаки, то легко можно выгрузить IP-адреса 1,7 млн. устройств и через несколько минут атаковать их всех. Также, там можно найти многофункциональные интернет-шлюзы. Если в их старых версиях на ftp-сервере, например или в Asterisk-е будет обнаружена уязвимость, тогда появится возможность для их взлома и доступа к локальной сети за ними.

Анонимайзеры часто используются вредоносным ПО для связи со своим командными центрами. Злоумышленники не хотя светить ботнетов, чтобы к ним не пришли спецслужбы, поэтому используют такие ресурсы. Их примитивная блокировка может существенно повысить безопасность, когда компьютер или устройство будет заражено: оно не сможет связаться со своим командным центром клиент ботнета и соответственно он ничего не будет делать, никакой водоносной деятельности не будет, а системный администратор может получить оповещение в отчетах, информацию о том, какие компьютеры попытались использовать анонимайзеры, и выяснить эту причину.

АНАЛИЗ ДОСТУПА К ВРЕДОНОСНЫМ САЙТАМ

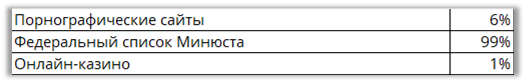

ПОТЕНЦИАЛЬНО ОПАСНЫЕ САЙТЫ:

Для монетизации таких сайтов часто используют вредоносные скрипты заражающие компьютеры лоадерами и ботнет-клиентами.

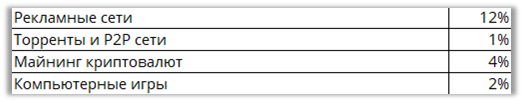

ПОЖИРАТЕЛИ ВРЕМЕНИ И ТРАФИКА:

Такие сайты, как правило, не опасны, однако, потери рабочего времени сотрудников на них могут быть существенны, а также такие ресурсы зачастую занимают до 30% интернет-канала организаций. Кроме того, были зафиксированы случаи попадания вредоносных скриптов в рекламные сети - опасные с точки зрения мгновенного распространения компьютерных эпидемий.

КАК ЗАЩИТИТЬСЯ?

Устаревшее ПО и простые межсетевые экраны не позволяют блокировать такие угрозы. Своеобразным «ответом» на них стали универсальные шлюзы безопасности UTM или межсетевые экраны нового поколения NGFW. Помимо функций межсетевого экранирования в них есть новые модули глубокого анализа трафика, авторизации пользователей, публикации ресурсов:- контент-фильтр позволяет защититься от веб-угроз;

- модуль предотвращение вторжений с помощью глубокого анализа трафика может заблокировать те же анонимайзеры, командные центры ботнетов и др. угрозы;

- модуль контроля приложений блокирует трафик по приложениям.

Теперь вы как администратор можете заблокировать, к примеру, торренты, TOR, мессенджеры тем пользователям, которым они не нужны. Кстати, программы удаленного доступа к компьютеру (например, TeamViewer), злоумышленники часто используют с помощью методов социальной инженерии: они заставляют пользователей дать доступ к компьютеру обманным путем, представляюсь по телефону сотрудниками технической поддержки и т.п. способами. С помощью модуля контроля приложений можно запретить доступ подобного ПО на сетевом уровне, при этом даже portable-приложение работать не будет.

ЧТО ВЫБРАТЬ?

Самый простой способ обеспечить безопасность сетевого периметра и блокировки подобных угроз – установка UTM или NGFW решения в качестве основного шлюза.Тогда из интернета будет допущен только хороший трафик. Фишинг, шпионское ПО, реклама и тп сайты будут заблокированы. Всё, исходящее из локальной сети, будет контролироваться модулем контроля приложений. Антивирус проверит веб-трафик на присутствие вредоносных скриптов, а контент-фильтр не допустит попадания пользователей на запрещенные администратором категории сайтов.

При этом вы можете использовать несколько шлюзов. К примеру, «MikroTik» может обеспечить маршрутизацию трафика и VPN-связь с вашими удаленными офисами. Вы можете использовать первый шлюз и за ним, соответственно, второй шлюз (UTM-решение) и обеспечивать более глубокий анализ трафика. Могут быть различные конфигурации связанные с ядром сети, расположением UTM-решения в демилитаризованной зоне, перенаправлением туда части трафика. Один из таких способов —интеграция в сеть такого решения, как прокси-сервера. При этом, текущей роутер остаётся тем же самым, он маршрутизирует ваш трафик (промышленный, технический), а UTM-решение выступает в качестве прокси и фильтрует весь опасный интернет-трафик.

КОНТЕНТНАЯ ФИЛЬТРАЦИЯ В IDECO UTM

- URL-фильтрация по 143 категориям и более 500 млн URL.

- Блокировка веб-прокси и анонимайзеров.

- Антивирусная проверка веб-трафика.

- Мониторинг и отчетность по посещенным ресурсам.

ШПИОНСКИЕ САЙТЫ

Около 30% трафика приходится на сайты, которые шпионят за пользователем и аналитические системы, которые продают информацию сторонним организациям. Зайдите на любой информационный сайт. Откройте «Инструмент разработчика». В браузере вы увидите, к каким сайтам и доменам обращается данный портал и как долго происходит это обращение.Лет 15 назад было бы открыто лишь несколько html-файлов и загружено пара картинок. Сейчас мы видим, что портал создает десятки подключений к различным ресурсам. Помимо основного домена, на который зашел пользователь, это службы доставки контента, счетчики, аналитические системы и многое другое. На потенциально опасных сайтах (порнографических) вы можете увидеть огромное количество подключений к сторонним, зачастую очень опасным ресурсам и соответственно множество возможностей для злоумышленников попытаться заразить ваш компьютер.

ПРЕДОТВРАЩЕНИЕ ВТОРЖЕНИЙ В IDECO UTM ПОЗВОЛЯЕТ ЗАБЛОКИРОВАТЬ:

- Командные центры ботнетов.

- DoS-атаки на сервер.

- Телеметрию Windows и трафик шпионского ПО.

- Опасные страны и ресурсы по IP Reputation и GeoIP.

- Сторонние прокси-сервера, турбо-режимы браузеров, плагины-анонимайзеры.

DNS-ФИЛЬТРАЦИЯ

Есть еще один простой способ защиты – это DNS-фильтрация. Он обеспечивает базовую фильтрацию трафика и возможна при использовании любого решения. В Ideco UTM возможна интеграция с данным сервисами для еще большей безопасности.Как это работает?

Вы прописываете на своём устройстве (серверах , DNS-сервере, пограничном маршрутизаторе) DNS-адреса специальных сервисов. Например, SkyDNS. И запросы к ресурсам начинают фильтроваться на уровне DNS-запросов.

Главный недостаток подобных сервисов - доступ блокируется для всех устройств сразу и нет возможности управлять им на уровне пользователей и получать индивидуальную статистику. Кроме того, это совсем базовая фильтрация - без какой-либо проверки входящего и исходящего трафика.